La signature numérique est l’équivalent infalsifiable de la signature manuscrite. À condition que les signatures générées numériquement soient également conformes aux réglementations prescrites dans le règlement eIDAS. Dans ce cas, la signature numérique est non seulement infalsifiable, mais aussi 100 % juridiquement valable.

Pour beaucoup de gens, cependant, le sujet soulève encore des questions et des incertitudes. Ma signature est-elle sécurisée ? Ma signature peut-elle être falsifiée ? Comment puis-je m’assurer que la bonne personne a signé ?

Afin de pouvoir répondre à ces questions et à d’autres, nous allons voir dans cet article comment un document peut être valablement signé numériquement et ce qui est nécessaire pour cela.

Cela permet à un document électronique d’être signé numériquement en toute sécurité

Désambiguïsation:

Les signatures numériques sont utilisées pour approuver et valider des documents sous forme électronique. Ils utilisent des mécanismes cryptographiques complexes pour authentifier les documents et les messages numériques, confirmer l’identité des signataires et protéger les données contre la falsification et la falsification pendant la transmission.

Les signatures numériques sont équipées d’outils backend pour s’assurer que seule une personne autorisée peut signer un document et pour empêcher les modifications après la signature.

Une signature numérique est générée à l’aide d’un identificateur numérique unique appelé « certificat numérique » ou « certificat de clé publique ». Les certificats numériques sont délivrés par des autorités de certification (CA) accréditées après vérification de l’identité du demandeur.

- Une autorité de certification (AC) est une entité autorisée à émettre des certificats numériques. Il agit en tant que tiers de confiance (TTP) qui vérifie l’identité du titulaire d’un certificat. Une autorité de certification certifie également la possession d’une clé publique.

- Un certificat numérique est un passeport électronique qui identifie le participant à une conversation sécurisée par PKI et permet aux individus et aux institutions de partager en toute sécurité des données en ligne. Le chiffrement et le déchiffrement des données se font à l’aide d’une paire de clés publiques et privées.

- Une clé publique est un identifiant numérique unique utilisé pour chiffrer des données ou vérifier des signatures numériques. Il est délivré par un organisme de certification à une personne ou à une organisation et est accessible au public à toute personne qui en a besoin.

- Une clé privée n’est connue que de son propriétaire. Il est utilisé pour déchiffrer les données créées avec la clé publique correspondante ou pour générer des signatures numériques.

Les signatures numériques et les certificats numériques sont étroitement liés. Vos applications et usages dépendent de la mise en œuvre de ces systèmes et du fonctionnement de l’infrastructure PKI. Un certificat numérique est parfois appelé certificat de signature numérique, car il confirme la clé publique (authenticité) de l’autorité de signature.

Pourquoi ai-je besoin d’une signature numérique et d’un certificat ?

Commençons par un exemple simple. Alice et Bob veulent communiquer ensemble ou signer un document.

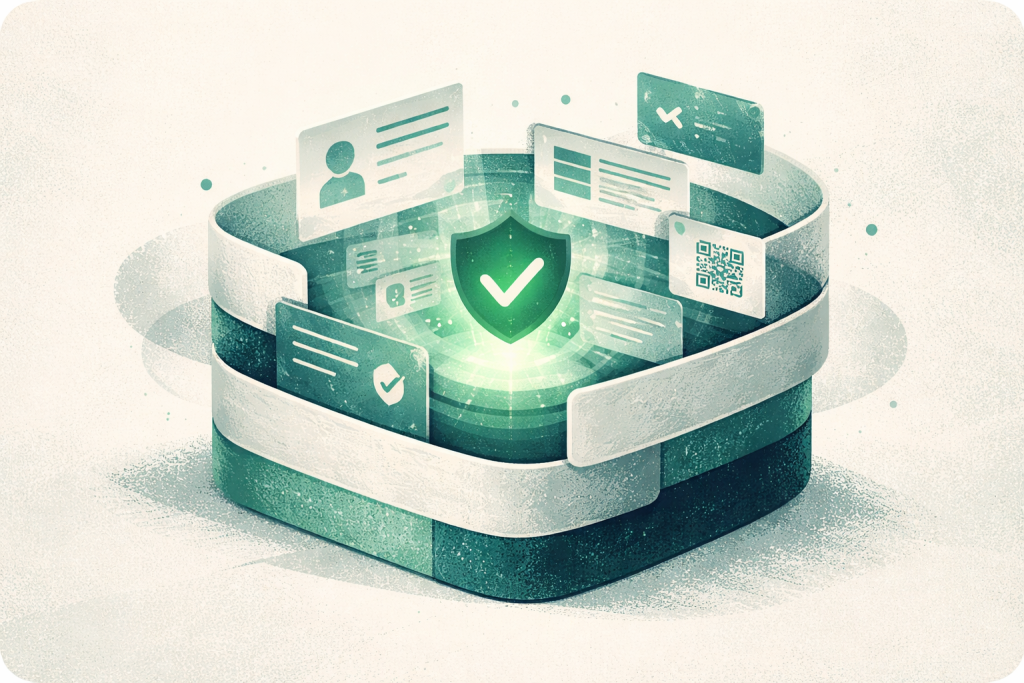

Scénario 1 : Exemple introductif

Alice dispose de deux clés cryptographiques numériques : une clé publique (PA) et une clé privée/secrète (SA). La clé publique peut être transmise. La clé privée, cependant, doit être gardée secrète et gardée en sécurité par Alice.

Alice crée un certificat numérique qui contient sa clé publique et son adresse e-mail. Elle envoie ce certificat à Bob pour qu’il partage sa clé publique avec Bob.

Alice peut maintenant signer un document avec sa clé privée et l’envoyer à Bob. Bob peut alors vérifier que la clé publique d’Alice correspond à la signature faite avec la clé privée d’Alice.

La clé privée et la clé publique sont donc les deux faces d’une même médaille. Tout ce qui est signé avec une clé privée peut être vérifié avec la clé publique appropriée.

Cela garantit désormais que seule Alice peut faire une signature avec sa clé privée.

Cependant, une autre mesure de sécurité doit être introduite.

Il faut s’assurer que la liaison de la clé publique d’Alice et de son identifiant (par exemple l’adresse e-mail) est réellement vérifiée.

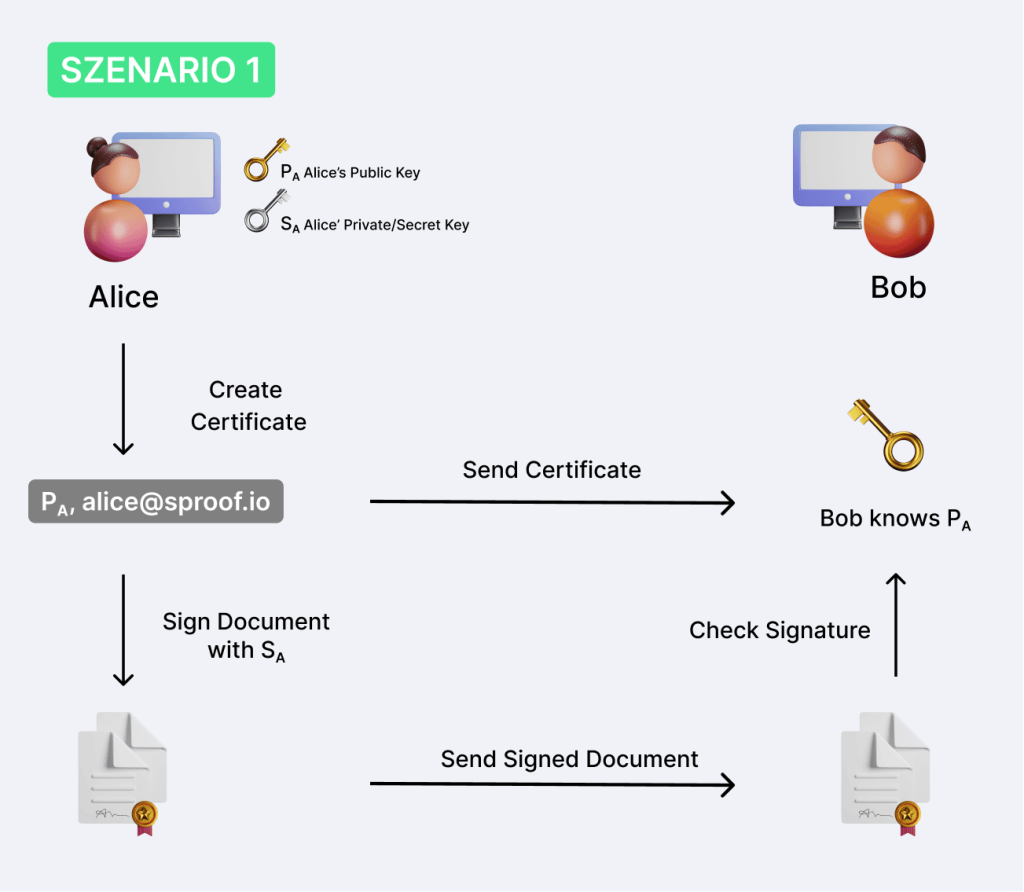

Scénario 2 : Que peut-il se passer si le certificat n’est pas vérifié ?

Cette fois, Mallory veut faire semblant d’être Alice et communiquer avec Bob. Mallory n’a ni la clé privée d’Alice ni celle de Bob. Cependant, il dispose de sa propre paire de clés privée-publique.

Mallory tente de convaincre Bob que sa clé privée appartient à Alice. Pour ce faire, il construit lui-même un certificat à partir de sa clé publique et de l’e-mail d’Alice et l’envoie à Bob. Il pense avoir reçu la clé publique d’Alice.

Maintenant, Mallory peut signer des documents avec sa clé privée et les envoyer à Bob sans entrave. L’utilisateur peut vérifier à nouveau la signature avec la clé publique et faire correspondre à nouveau lesquelles. Bob est maintenant convaincu qu’Alice a signé ce message. En réalité, cependant, il s’agissait de Mallory.

Le problème ici est que Mallory a la possibilité de créer un lien entre sa clé publique et l’identifiant d’utilisateur d’Alice.

Cependant, nous voulons empêcher cela et pour cela, nous avons besoin d’une tierce partie.

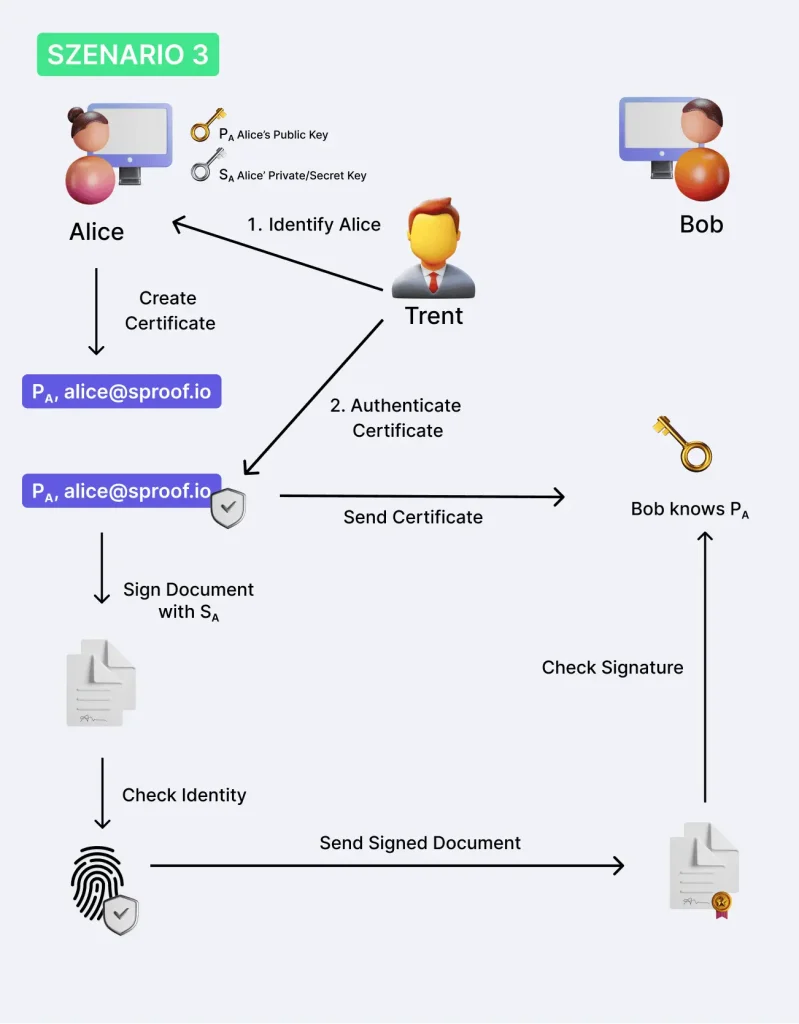

Scénario 3 : Comment le faire correctement ?

Trent est un tiers de confiance qui veille à ce que la liaison de la clé publique d’Alice et de son nom d’utilisateur soit vérifiée. Trent vérifie l’identité d’Alice, par exemple au moyen d’un contrôle d’identité avec Video Ident, et certifie le certificat numérique.

Alice peut maintenant signer des messages et Bob peut être sûr que le message vient vraiment d’Alice. Cela nous permettra de produire des signatures numériques infalsifiables !

Deux choses sont donc importantes :

- D’une part, l’identité d’Alice doit être établie et son UserID doit être lié à une clé publique. Alice a toujours la clé privée en lieu sûr. Soit par vous-même, soit par l’intermédiaire d’un fournisseur tiers sécurisé tel que sproof.

- Deuxièmement, lorsqu’une signature est faite, l’identité du signataire doit être vérifiée, par exemple au moyen d’un message push sur votre téléphone portable.

Cela nous permet de produire des signatures numériques, qualifiées et au moins aussi sûres que les signatures analogiques.

Techniquement, chaque signature numérique créée pour un document particulier est unique et donc extrêmement difficile à falsifier. La capacité des signatures numériques à garantir l’intégrité et l’authenticité des documents électroniques tout en indiquant le consentement du signataire permet aux entreprises, aux entrepreneurs et aux clients d’interagir en ligne et de partager des informations en toute sécurité.

Techniquement, chaque signature numérique créée pour un document particulier est unique et donc extrêmement difficile à falsifier. La capacité des signatures numériques à garantir l’intégrité et l’authenticité des documents électroniques tout en indiquant le consentement du signataire permet aux entreprises, aux entrepreneurs et aux clients d’interagir en ligne et de partager des informations en toute sécurité.

Digression : Qui sont Alice, Bob et Mallory ?

Alice, Bob et Mallory sont des personnages fictifs qui servent de synonymes aux principaux acteurs de la communication et du partage de données. Au lieu de parler d’individus anonymes, ces individus sont personnifiés par l’utilisation d’Alice, Bob et Mallory. Cette méthode facilite la présentation de relations et de processus complexes et les rend plus compréhensibles pour le lecteur.

Qui sont Alice et Bob ?

Alice et Bob sont des figures représentatives pour les participants dans une communication entre deux parties. Alice agit en tant qu’initiatrice qui établit la communication. Bob joue le rôle de la personne qui transmet le message. La plupart du temps, Alice s’efforce de transmettre un message à Bob pendant que Bob attend le message d’Alice.

Qui est Mallory ?

Mallory est un attaquant actif d’une communication qui n’a pas peur d’intervenir dans la communication pour manipuler les messages ou modifier les données. En tant qu’homme du milieu (MITM), Mallory est particulièrement dangereuse pour Alice et Bob, qui sont capables de se protéger de lui à l’aide de la cryptographie.

Sans l’application de la cryptographie…

- … Les transmissions de données sont susceptibles d’être manipulées par des tiers. Mallory pourrait, par exemple, utiliser les données interceptées à ses propres fins ou les modifier sans se faire remarquer.

- … Mallory pourrait se faire passer pour une autre personne et avoir accès à des informations confidentielles.

- … Alice pouvait prétendre sans être détectée que certaines données avaient été falsifiées par Mallory.

Cependant, il est important de souligner que

- … la cryptographie n’est PAS en mesure d’empêcher Mallory de modifier ou d’intercepter des données sans se faire remarquer.

- … que l’interruption ou l’empêchement des connexions n’est pas exclue.

- … L’utilisation de la cryptographie est néanmoins un mécanisme de protection important pour minimiser le risque de manipulation des données.

Qui est Trent ?

Trent, dérivé de l’anglais « entité de confiance », est un tiers de confiance. Par exemple, en tant qu’autorité de certification, ou CA en abrégé.